IP源防攻击-网络运维

| 2020-05-04 13:16:41 标签:

大家好,我是一枚从事IT外包的网络运维工程师,在网络中,存在着大量网络攻击,相对安全就很重要了,这里跟大家介绍一种安全技术IPSG。

IPSG简介

定义

IP源防攻击IPSG(IP Source Guard)是一种基于二层接口的源IP地址过滤技术,它能够防止恶意主机伪造合法主机的IP地址来仿冒合法主机,还能确保非授权主机不能通过自己指定IP地址的方式来访问网络或攻击网络。

目的

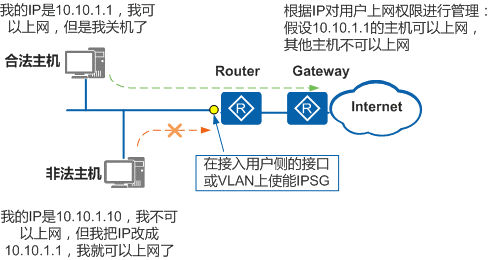

随着网络规模越来越大,通过伪造源IP地址实施的网络攻击(简称IP地址欺骗攻击)也逐渐增多。一些攻击者通过伪造合法用户的IP地址获取网络访问权限,非法访问网络,甚至造成合法用户无法访问网络,或者信息泄露。IPSG针对IP地址欺骗攻击提供了一种防御机制,可以有效阻止此类网络攻击行为。

一个典型的利用IPSG防攻击的示例如图1所示,非法主机伪造合法主机的IP地址获取上网权限。此时,通过在设备的接入用户侧的接口或VLAN上部署IPSG功能,设备可以对进入接口的IP报文进行检查,丢弃非法主机的报文,从而阻止此类攻击。

图1 IPSG典型防攻击示例图

基本原理

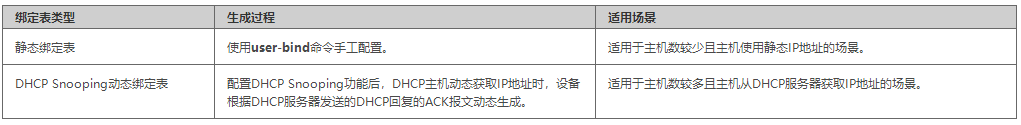

IPSG利用绑定表(源IP地址、源MAC地址、所属VLAN、入接口的绑定关系)去匹配检查二层接口上收到的IP报文,只有匹配绑定表的报文才允许通过,其他报文将被丢弃。

绑定表如图2所示,包括静态和动态两种。

图2绑定表

绑定表生成后,主机发送的报文,只有匹配绑定表才会允许通过,不匹配绑定表的报文都将被丢弃。缺省情况下,如果在没有绑定表的情况下使能了IPSG,设备将拒绝除DHCP请求报文外的所有IP报文。

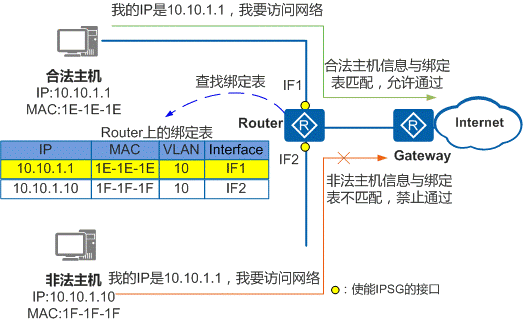

IPSG原理图3所示,非法主机仿冒合法主机的IP地址发送报文到达Router后,因报文和绑定表不匹配被Router丢弃。

图3 IPSG实现原理图

IPSG中的接口角色

IPSG仅支持在二层物理接口或者VLAN上应用,且只对使能了IPSG功能的非信任接口进行检查。对于IPSG来说,缺省所有的接口均为非信任接口,信任接口由用户指定。IPSG的信任接口/非信任接口也就是DHCP Snooping中的信任接口/非信任接口,信任接口/非信任接口同样适用于基于静态绑定表方式的IPSG。

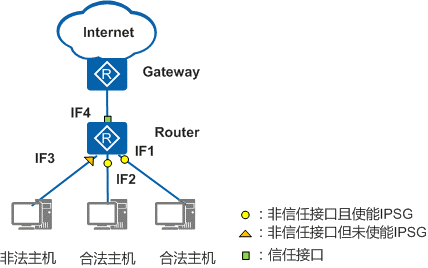

IPSG中各接口角色如图4所示。其中:

·IF1和IF2接口为非信任接口且使能IPSG功能,从IF1和IF2接口收到的报文会执行IPSG检查。

·IF3接口为非信任接口但未使能IPSG功能,从IF3接口收到的报文不会执行IPSG检查,可能存在攻击。

·IF4接口为用户指定的信任接口,从IF4接口收到的报文也不会执行IPSG检查,但此接口一般不存在攻击。在DHCP Snooping的场景下,通常把与合法DHCP服务器直接或间接连接的接口设置为信任接口。

图4 IPSG中的接口角色示意图

下一篇:服务器运维-什么是SAN?